Bitte anmelden für besseres Erlebnis

iDefender Ice Shield Active Defense System Security Tool Software

iDefender Ice Shield Active Defense System Security Tool Software

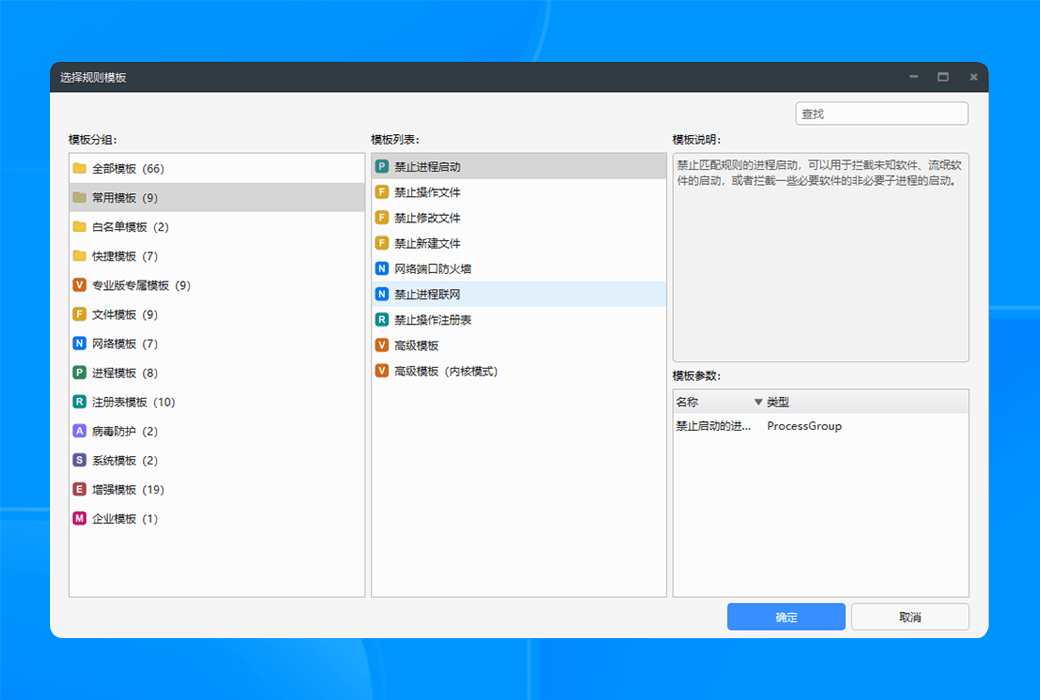

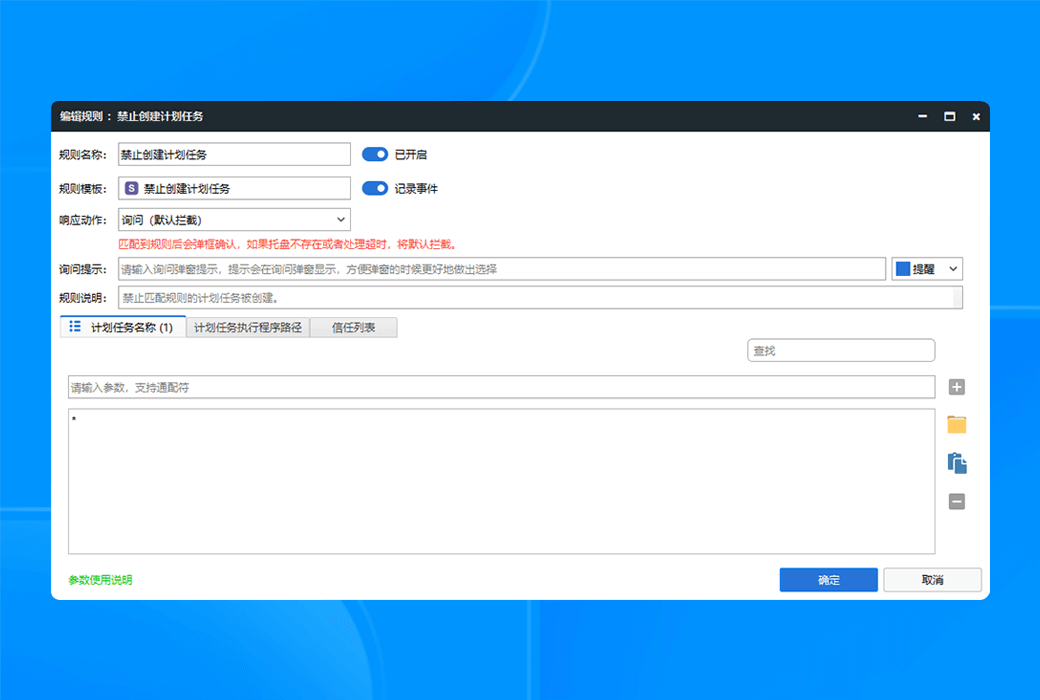

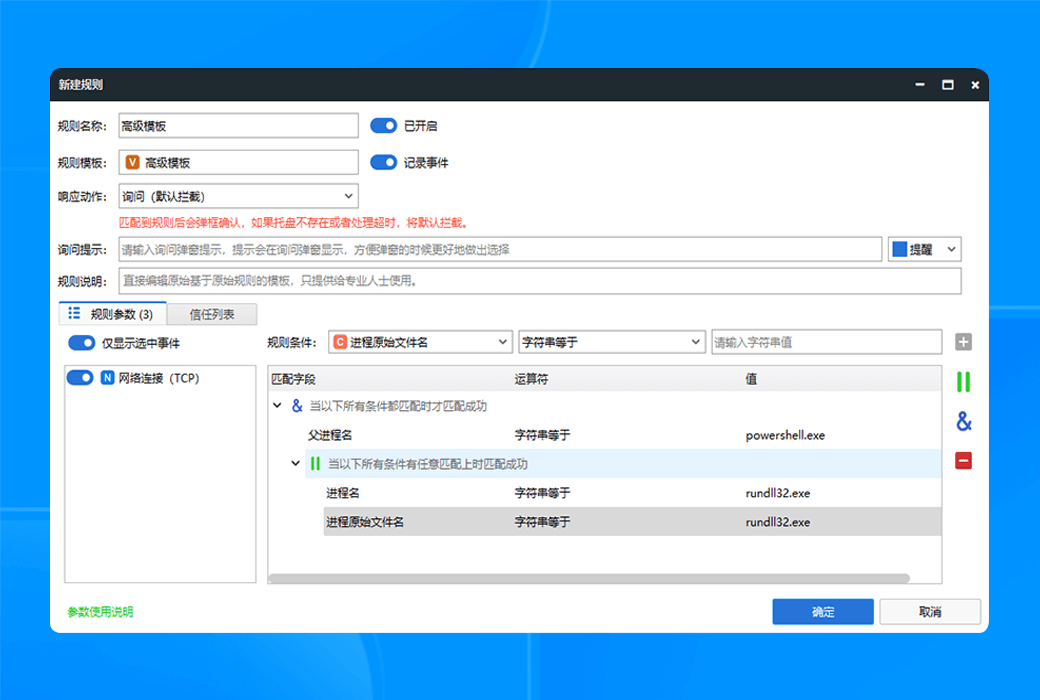

Aktionsregeln

1、Aktionszeit:{{ info.groupon.start_at }} ~ {{ info.groupon.end_at }}。

1、Aktionszeit:售完为止。

2、Gruppenkauf gültig bis:{{ info.groupon.expire_days * 24 }}Stunde。

3、Gruppenteilnehmer:{{ info.groupon.need_count }}Person。

Gruppenkaufinformationen

1、Ablauf: Beitreten/Starten, bezahlen, Mindestteilnehmer erreichen – Erfolg!

2、Bei Nichterreichen der Mindestteilnehmerzahl wird der Betrag zurückerstattet.

3、Mindestteilnehmer und Zeit variieren je nach Produkt.

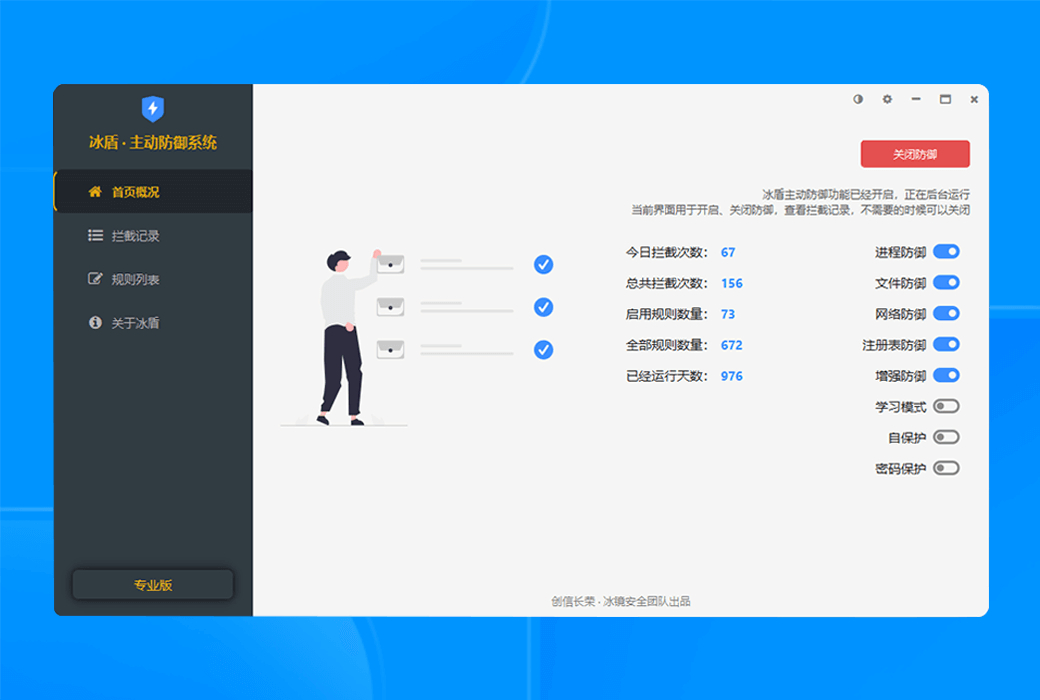

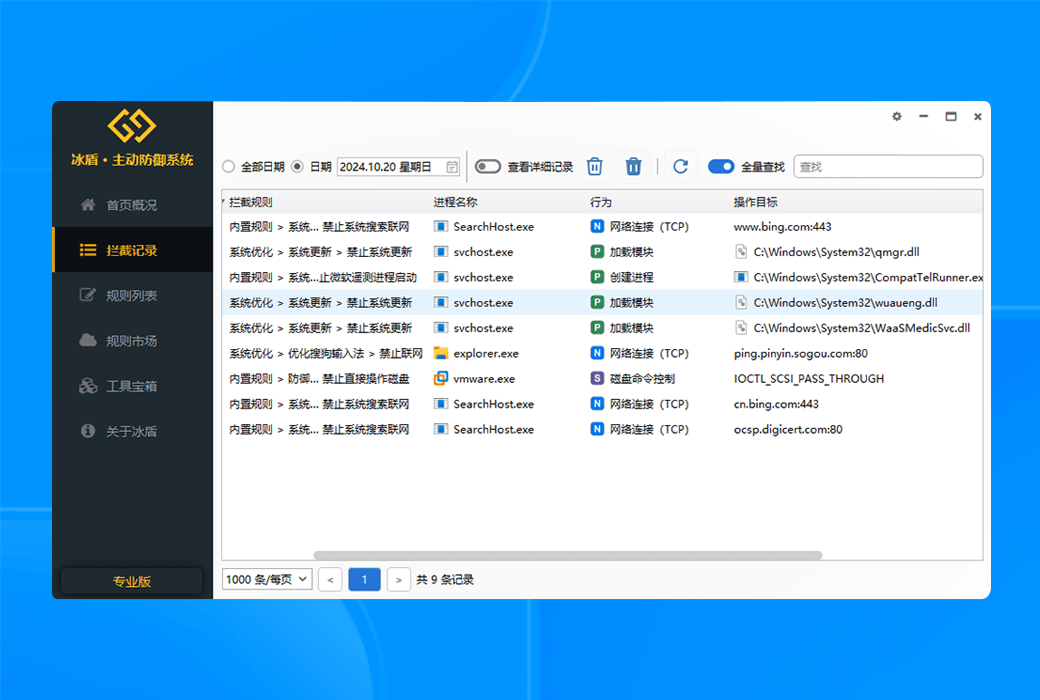

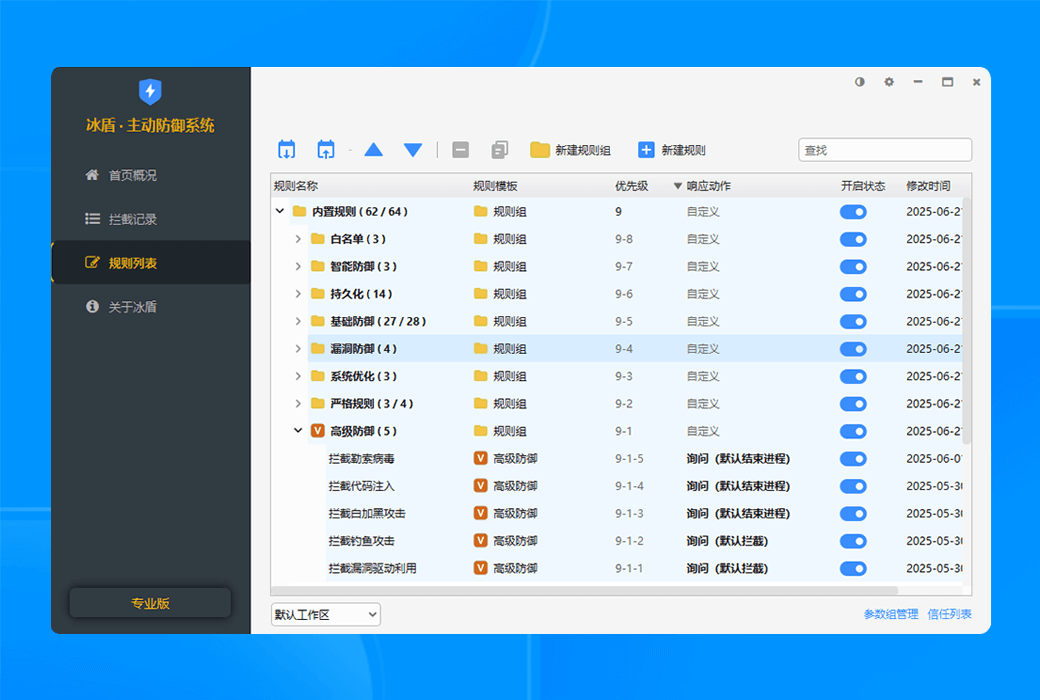

Eine neue Ära der Endgerätesicherheit: Revolutionärer Durchbruch vom asynchronen EDR zum Echtzeitschutz

In der Welle der digitalen Transformation sind Endgeräte zum kritischsten und anfälligsten Teil der Cybersecurity-Verteidigungslinie für Unternehmen geworden. Herkömmliche Malware-Angriffe entwickeln sich allmählich zu verstoppten, komplexeren, erweiterten Bedrohungsformen, bei denen innovative Angriffstechnologien, wie Dateilose Angriffe und Speichershellcode-Injektionen, die Landschaft der Endgerätesicherheit völlig neu gestalten. Diese neuen Angriffsstrategien unterbrechen die herkömmlichen Sicherheitskonzepte, die auf der Erkennung von Dateimerkmalen basieren, und machen herkömmliche Antivirensoftware (AV), die sich auf die statische Erkennung von Merkmalen stützt, in der Lage, ihre Schutzwirkung zu beeinträchtigen.

Die Endgeräteerkennung und -reaktionstechnologie (EDR) hat neue Hoffnung für die Endgerätesicherheit gegeben. Der wesentliche Unterschied zu herkömmlichen AV ist, dass EDR eine Technologie zur dynamischen Verhaltensanalyse verwendet, um ein Erkennungssystem aufzubauen, das abweichende Verhaltensmuster erkennen kann, indem es in Echtzeit das Verhalten von Systemprozessen, API-Aufrufsequenzen und Netzwerkkommunikationsmuster überwacht. Dieses Verhaltensanalyse-basierte Schutzkonzept kann theoretisch effektiv gegen eine Vielzahl unbekannter Bedrohungen reagieren, darunter Dateilose Angriffe und Speichershellcode.

Die heutigen EDR-Lösungen weisen jedoch einen tödlichen architektonischen Fehler auf: den asynchronen Erkennungsmechanismus. Ein typisches EDR-Produkt nutzt das Arbeitsmodell „First Run After Analysis“: Das Terminal setzt lediglich einen leichten Datenerfassungsagent ein, der alle Verhaltensprotokolle zur Nachprüfung auf die Cloud-Analyseplattform hochlädt. Dieses Design führt zu einem unvermeidlichen Sicherheitsparadox: Wenn eine Cloud-Analyseplattform eine Bedrohung endlich entdeckt, haben Angriffe oft ihre zerstörerischen Operationen bereits abgeschlossen.

Um das asynchrone Erkennungsdilemma von EDR vollständig zu lösen, haben wir eine bahnbrechende neue Architektur für den Echtzeitschutz von Endgeräten entwickelt. Diese Technologie revolutioniert die fortgeschrittene Bedrohungserkennung der Cloud direkt auf das Endgerät und ermöglicht einen qualitativen Sprung von der „Nacherkennung“ zur „Echtzeit-Abfangung“ durch eine lokalisierte Echtzeit-Analyse-Engine. Diese Innovation füllt nicht nur die Lücke in herkömmlichen EDRs, sondern definiert auch die Normen für die Zeitdauer des Endgerätssicherheitsschutzes neu.

Nutzungsszenen

- Erweiterter BedrohungsschutzEchtzeit-Abwehr von Angriffen ohne Dateien, Speicher-Shellcode-Injektionen und anderen bösartigen Aktivitäten.

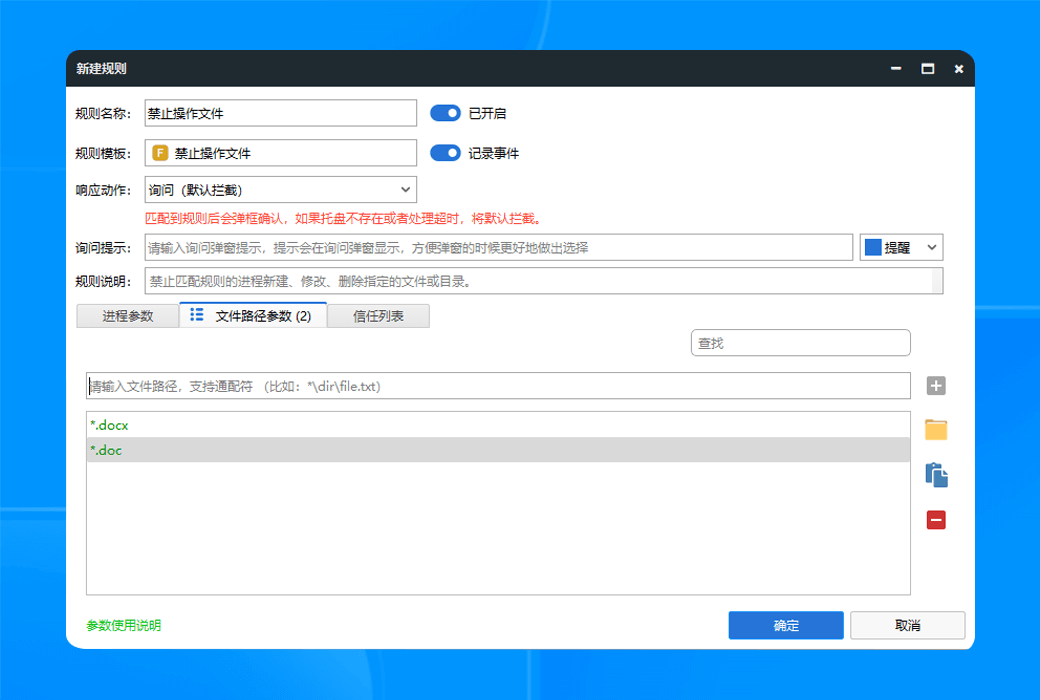

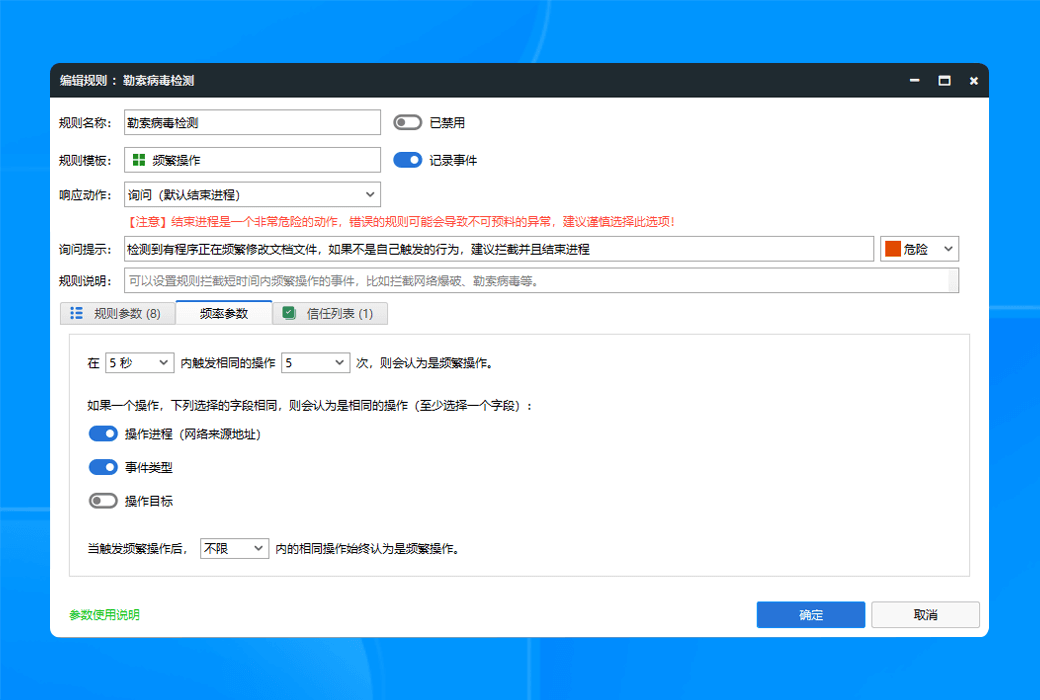

- DokumentenschutzÜberwachen Sie den Verschlüsselungsprozess von Erpressungsviren in Echtzeit, um Erpressungsviren genau zu erkennen und abzuhalten.

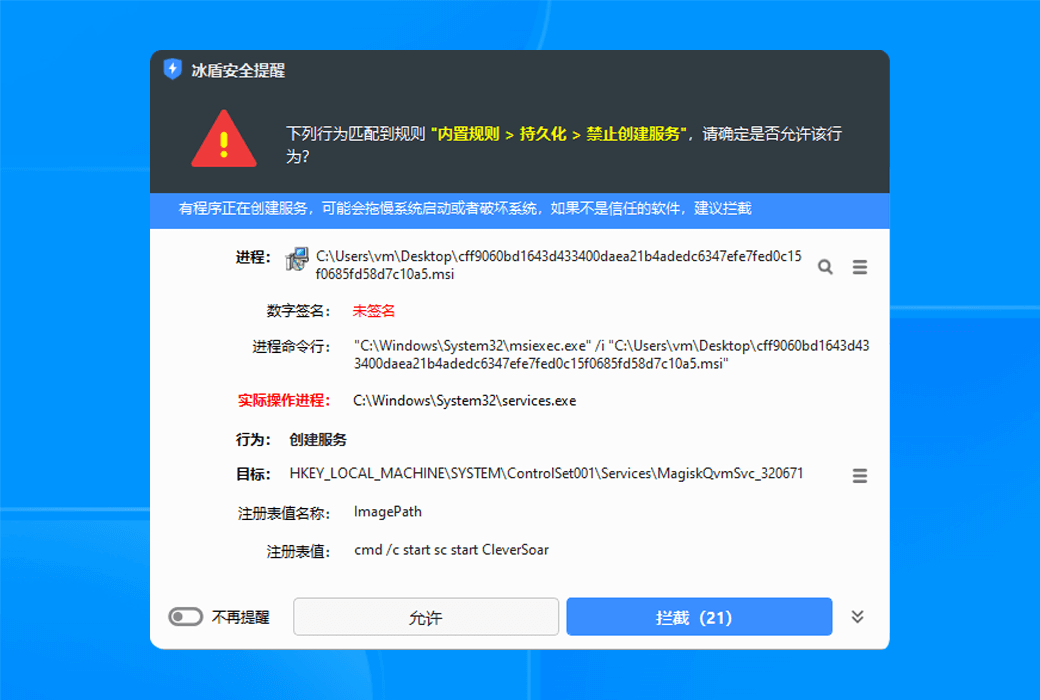

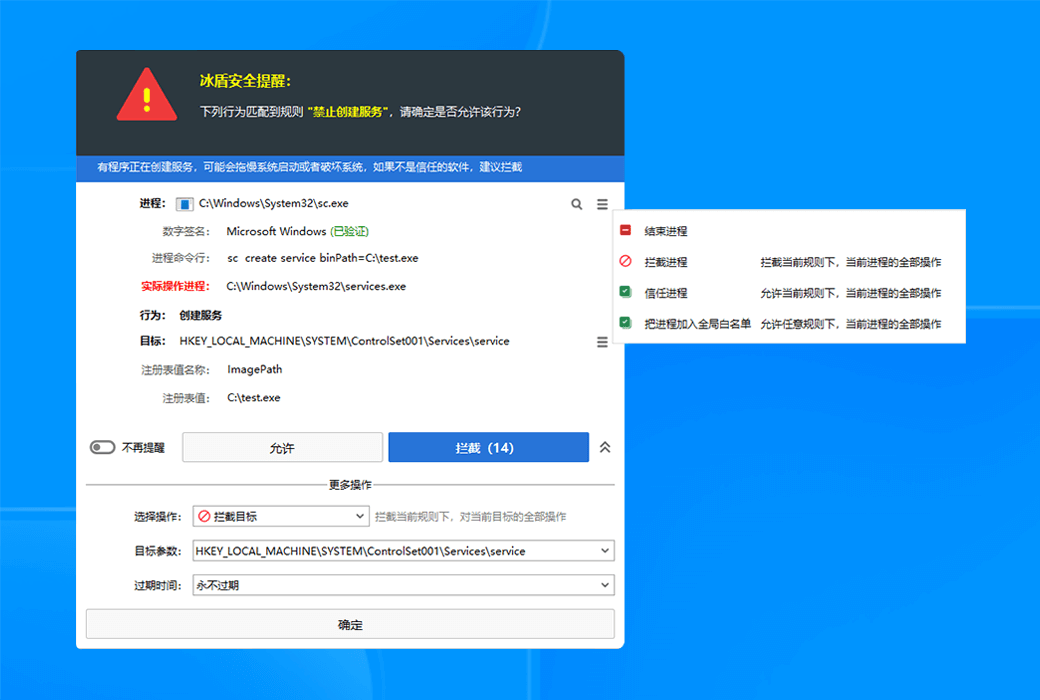

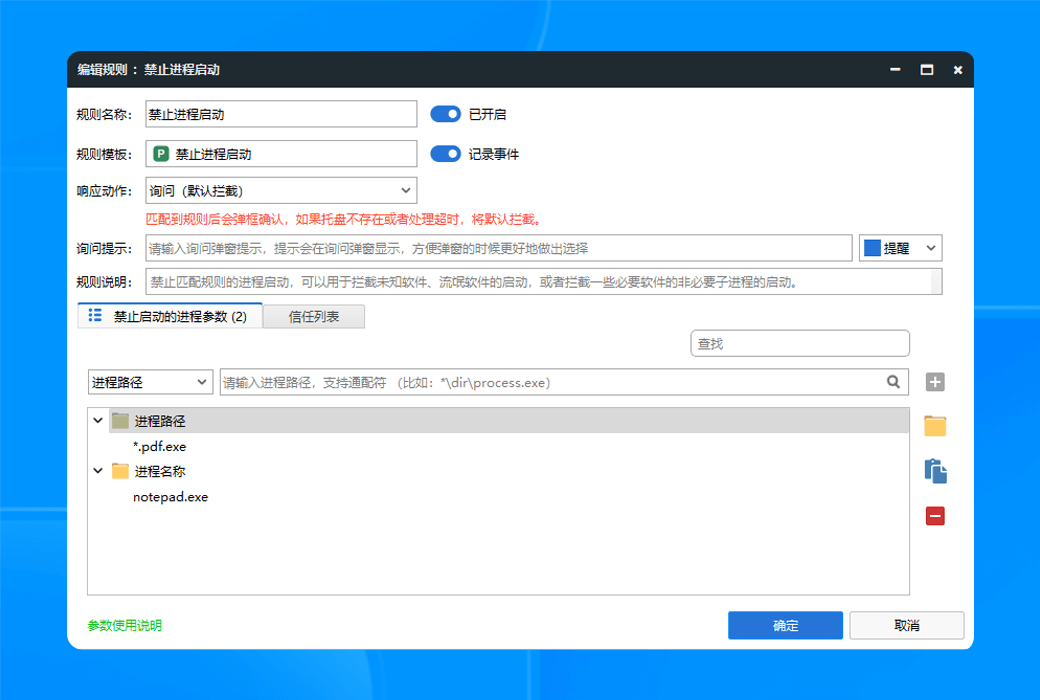

- Prozess blockiertBlockiert bösartiges Verhalten von Malware und schützt Ihr Computersystem vor Malware.

- DatenschutzÜberwachen und verhindern Sie den Diebstahl und das Hochladen Ihrer persönlichen Privatsphäre durch Rogue-Software und schützen Sie Ihre Daten vor unrechtmäßigem Zugriff und Missbrauch.

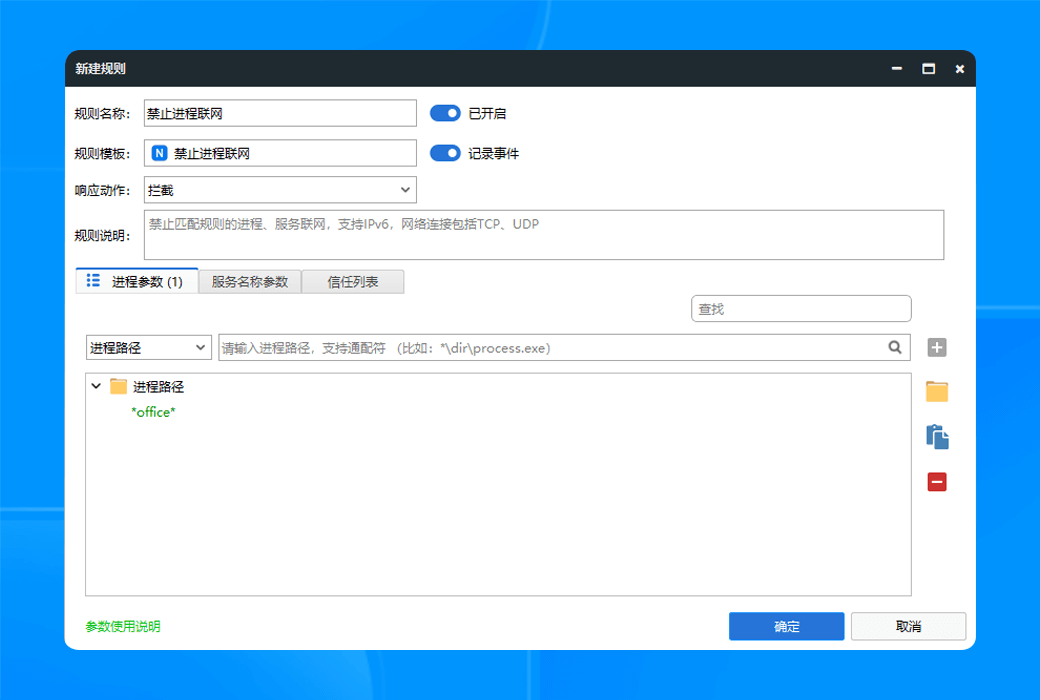

- NetzwerksteuerungÜberwachen Sie den Internetverkehr, schützen Sie Ihre persönliche Privatsphäre vor Datenschutz und Cyberangriffen.

- InternetverwaltungSchützen Sie Ihr Netzwerk und schädliche Informationen durch die Verwaltung und Kontrolle Ihres Internetverhaltens.

- ProzessschutzVerhindert, dass bösartige Programme Prozesse injizieren und beenden, um die Stabilität und Sicherheit des Systems zu schützen.

- Sicherer SandkastenUnbekannte Programme können so konfiguriert werden, dass sie in einer sicheren Sandbox ausgeführt werden, ohne das System zu beschädigen.

- Host SicherheitMehrschichtige Sicherheitsmechanismen zum Schutz des Servers vor Hackerangriffen und Malware.

- Virus AbfangenAutomatisches Abfangen von Viren durch eine KI-Engine, die Echtzeit-Abfangen und Entfernung von Viren bietet.

Offizielle Website:https://trustsing.com/idefender/

Downloadzentrum:https://idefender.apsgo.cn

Ersatz-Download:N/A

Lieferzeit:24 Stunden automatische Lieferung

Betriebsplattform:Windows

Schnittstellensprache:Unterstützung für chinesische Schnittstelle, mehrere Sprachen sind verfügbar.

Aktualisierung:Nutzung und Aktualisierung während der Gültigkeitsdauer, Lebenslang-Version unterstützt dauerhafte Nutzung, kleine Version-Updates, v5.x。

Testen Sie vor dem Kauf:Kostenlose Testversion vor dem Kauf.

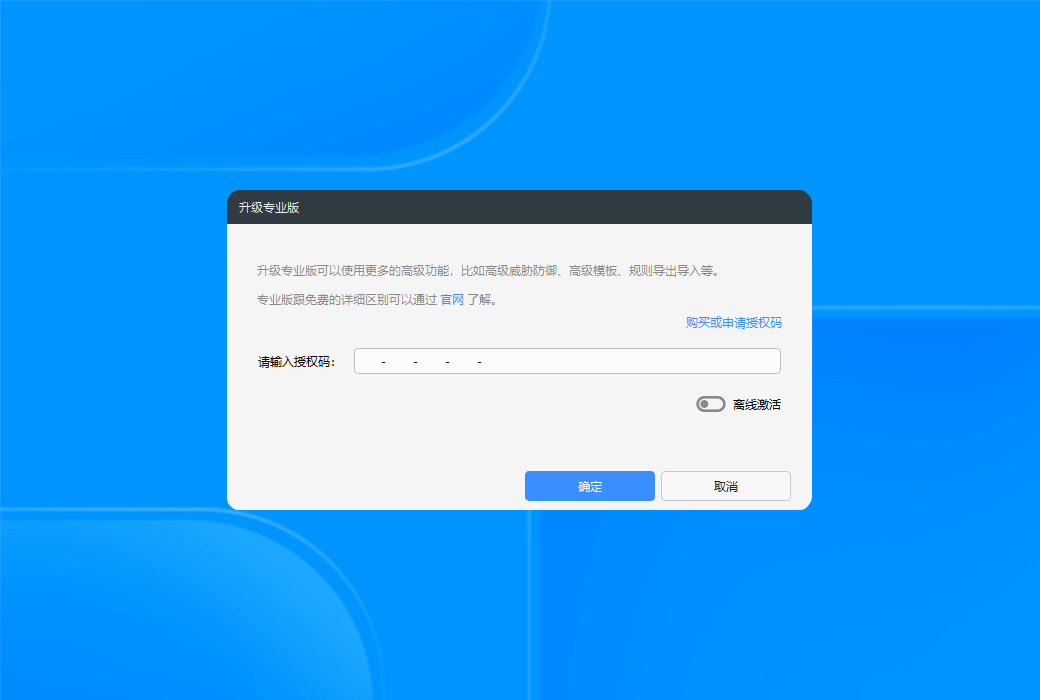

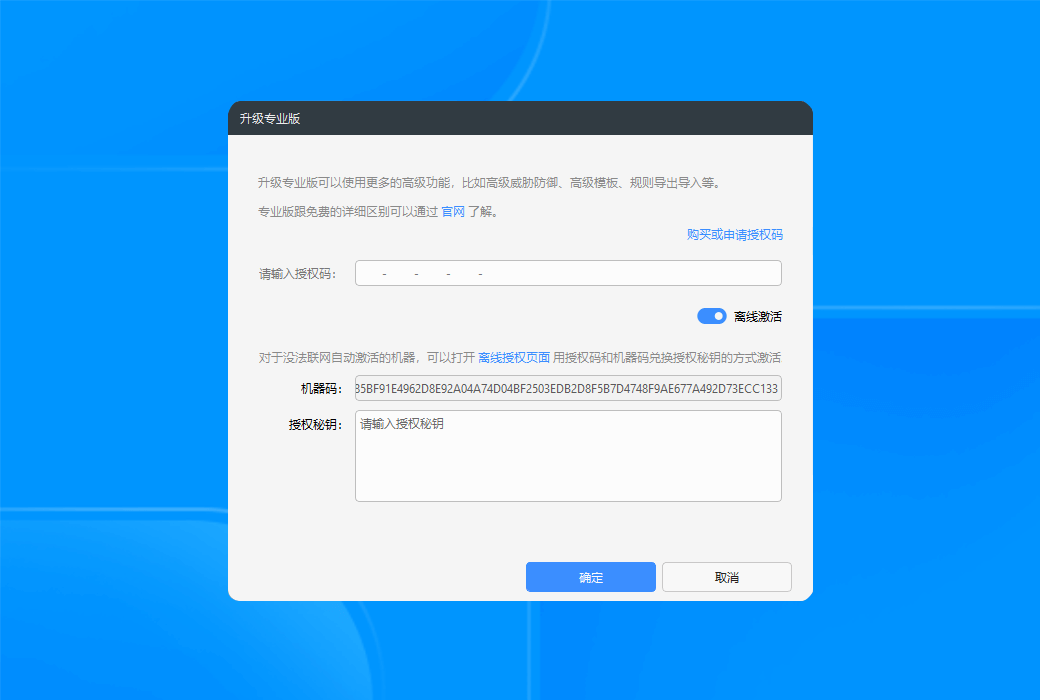

Wie wir die Ware erhalten:Nach dem Kauf werden die Aktivierungsinformationen per E-Mail an das Postfach der Bestellung gesendet und Sie können den entsprechenden Produktaktivierungscode im persönlichen Center, Meine Bestellung, ansehen.

Anzahl der Geräte:Abhängig von der gekauften Version.

Computer ersetzen:Achten Sie nach der Aktivierung der Lizenz darauf, die Lizenznummer zu speichern (in der Pro-Version der Einstellungsschnittstelle) und folgen Sie diesem Link nach dem Lizenzcode und der LizenznummerRecyclinggenehmigungSie können online recycelt werden.

Aktivierung:Zu hinzufügen.

Besondere Hinweise:Die Autorisierungsaktivierung bindet das Gerät an. Wenn Sie das Gerät wechseln oder neu installieren müssen, müssen Sie die Autorisierung vor der Änderung wiederholen, sonst können Sie das andere Gerät nicht neu aktivieren.

Kooperationsanfrage

{{ app.qa.openQa.Q.title }}